Ich liebe es die „Kontrolle“ über mein Heimnetzwerk zu haben und zu beobachten was einzelne Geräte so im Hintergrund schönes machen oder wie mein Trafik für den aktuellen Monat so aussieht.

Umso mehr Statistiken und Daten umso besser ist mein Motto.

Jedoch die meisten Heimrouter bieten nur wenig Statistik Möglichkeiten. Diese sind für Normalnutzer konzipiert und diese wollen alles so einfach wie möglich, verständlich.

Aber was wenn man mehr möchte? Hier können „Business Grade“ Router eine interessante Option sein.

Leider sind viele Modelle zu kompliziert oder einfach zu teuer. An welche Marke wendet man sich wenn es um „Business Grade“ Netzwerktechnik zum fairen Preis geht? Richtig an Ubiquiti, welche mit dem Security Gateway einen Router + Firewall anbieten, der für ein solch professionelles Gerät mit rund 120€ geradezu günstig ist.

Aber kann das Ubiquiti UniFi Security Gateway im Test überzeugen und bietet es genug Mehrwert, dass es sich auch für eine Privatperson lohnt? Finden wir es im Test heraus!

Das Ubiquiti UniFi Security Gateway im Test

Das Ubiquiti UniFi Security Gateway ist eine viereckige Box, etwa so groß wie eine Untertassen. Dabei besteht diese aus einer Mischung aus Aluminium und weißem Kunststoff.

Das Ganze wirkt erfreulich schick und hochwertig.

Auf der Oberseite ist groß das Ubiquiti Logo eingearbeitet inklusive der typischen blauen „Status“ LED, die leuchtet wenn alles in Ordnung ist.

Auf der Front des Security Gateways sind sämtliche Ports und Anschlüsse des Systems zu finden, mit Ausnahme des Anschlusses fürs Netzteil welches natürlich auf der Rückseite ist.

Bei den Anschlüssen handelt es sich um vier LAN Ports mit unterschiedlichen Aufgaben. Der erste ist ein Konsolen (Diagonse) Anschluss und der letzte für VoIP Telefone/Anlagen.

Diese beiden Anschlüsse werden vermutlich die meisten Nutzer nicht verwenden. Der VoIP Port funktioniert NICHT mit normalen DSL Anschlüssen, ehe diese Frage aufkommt.

Die beiden wichtigen Anschlüsse sind der WAN Port und der LAN Port. Über diese beiden Anschlüsse wird das Gateway ins Netzwerk eingebunden.

Einrichtung und Installation

Wichtig ich würde die Installation in einem bestehenden Netzwerk, also, wenn Ihr über z.B. über eine Fritzbox verfügt, nicht als „idiotensicher“ einstufen.

Ich habe hier eine ganze Weile gebraucht das Ganze passend einzurichten, deutlich länger als erwartet.

In meinem Fall nutze ich das Ubiquiti UniFi Security Gateway und eine AVM Fritzbox welche ich für VoIP und als DSL Modem benötige.

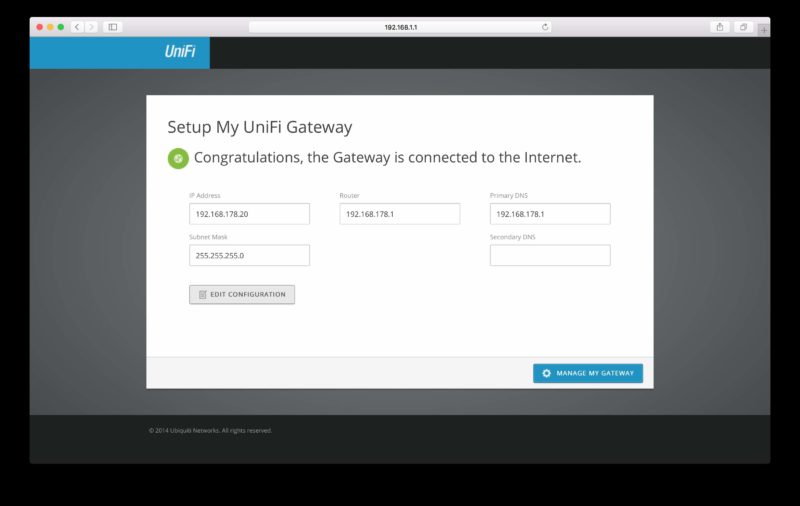

Die Fritzbox hört bei mir auf die IP Adresse 192.168.178.1, dementsprechend sind auch Geräte mit Fester IP Adresse eingestellt.

Die Verbindung ist an sich einfach, man verbindet die Fritzbox und das Gateway über den LAN Port (Fritzbox ) und den WAN Port( Gateway) und dann einen Switch an welchem die ganzen Netzwerk- Geräte hängen über den LAN Ausgang des Gateways.

Problem das Security Gateway weißt Euch von Haus aus eine IP Adresse nach dem Muster 192.168.1.1 zu.

Über die WEB UI des Security Gateway könnt Ihr die WAN IP Adresse ändern, aber nicht die LAN IP Adresse.

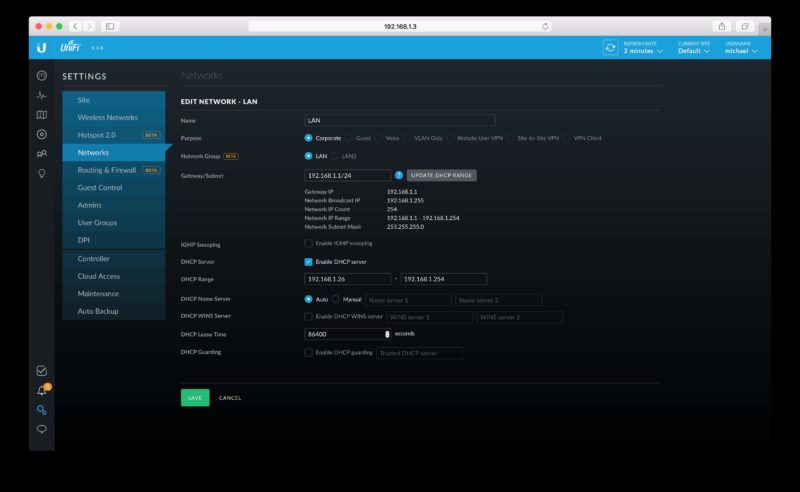

Diese lässt sich über die UniFi Controller Software einstellen.

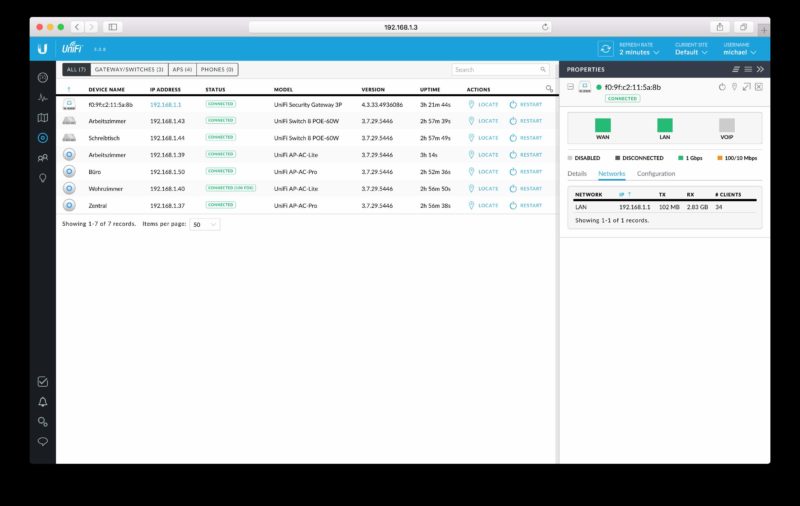

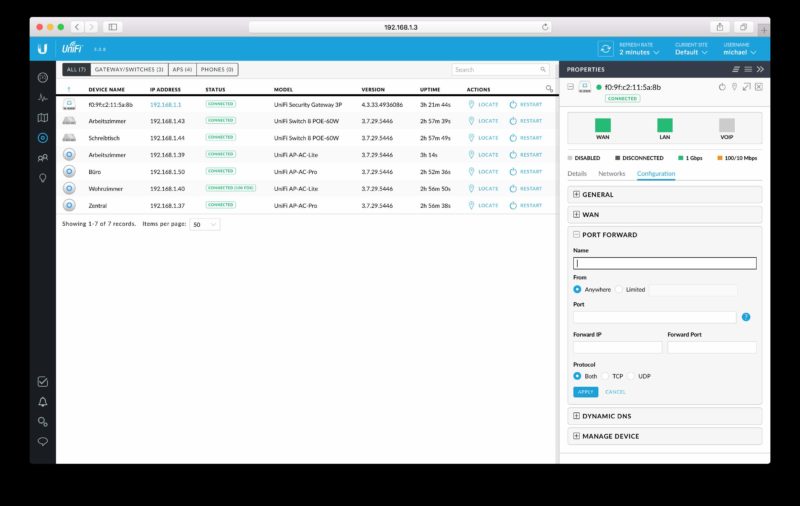

Die UniFi Controller muss zu mindestens für die Einrichtung auf einem PC oder Server laufen. Bei der Controller Software handelt es sich um ein Programm welches zur Steuerung und Überwachung sämtlicher UniFi Produkte dient.

Also nicht nur für das Gateway sondern auch für WLAN AccessPoints, Switche usw.

Diese Software sollte im Optimalfall IMMER laufen da ansonsten keine Statistiken und Informationen aufgezeichnet werden.

Solltet Ihr keinen Computer besitzen, welcher 24/7 läuft könnt Ihr auch auf einen Raspberry PI oder noch eleganter den Cloud Key von Ubiquiti zurückgreifen.

In der UniFi Controller Software gilt es zuerst unter den Einstellungen und Netzwerk die von Euch gewünschten Einstellungen zu konfigurieren, denn diese werden später automatisch übernommen, was zu großen Problemen führt, wenn diese nicht korrekt sind.

Hierbei scheint es nicht möglich zu sein denselben WAN IP Adressen Bereich zu wählen wie den internen Bereich.

Dies sagt einem die Software leider nicht jedoch hatte das bei mir nicht funktioniert.

Kleiner Tipp solltet Ihr das Gateway auch in Kombination mit einer Fritzbox oder einem anderen Router/Modem Kombi Gerät dann schaltet „Exposed host“ ein, so vermeidet Ihr das doppelte NAT.

Software, Funktionen und Features

Das Ubiquiti UniFi Security Gateway übernimmt weitestgehend die Aufgaben eines Routers. Heißt hier ist ein DHCP Server integriert, eine Firewall usw.

Das Besondere ist aber die Steuerung und die Verknüpfung mit weiteren Ubiquiti Produkten.

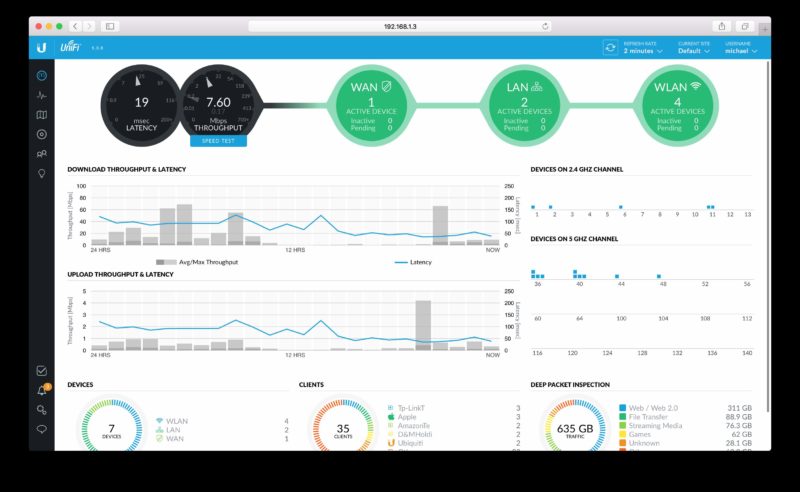

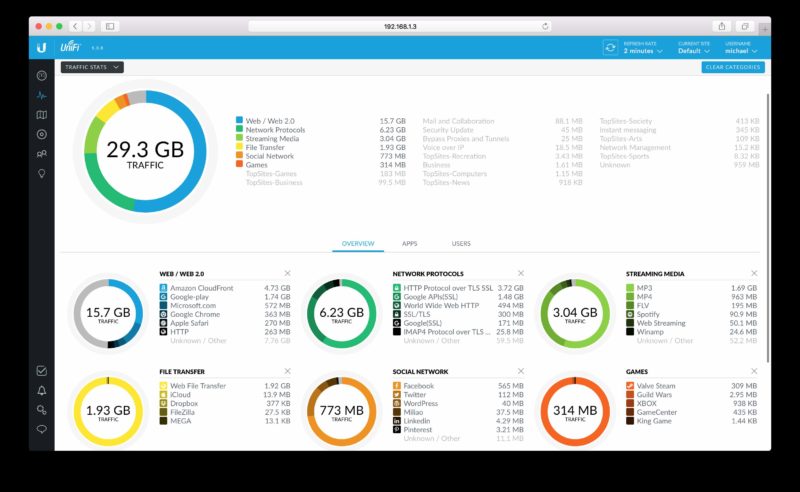

Die UniFi Controller Software ist visuell wie üblich hervorragend aufbereitet und bietet gerade Statistik Fans jede Menge Optionen.

Zum einen wird Natürlich die gesamte Internet Aktivität Stundengenau aufgezeichnet. Hierzu gehört der Upload, Download wie aber auch der Ping welcher gemessen wird.

Wenn Ihr wollt kann auch in gewissen Intervallen (z.B. alle 30 Minuten) die Internetgeschwindigkeit gemessen werden.

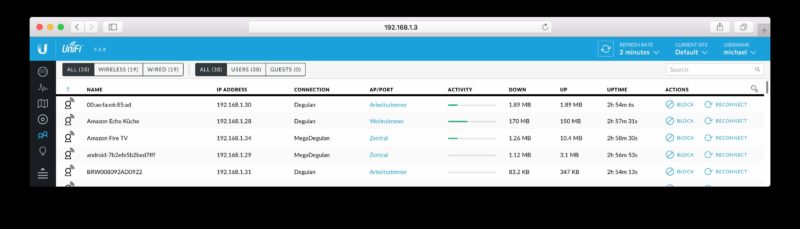

Zudem wird die aktuelle Internetauslastung auch auf die einzelnen Netzwerkgeräte „aufgeschlüsselt“ und aufgezeichnet, welches Gerät wie viel Traffic genau verbraucht hat.

Das ganze lässt sich noch weiter auf die Spitze rtreiben wenn man DPI aktiviert. DPI steht für Deep Packet Inspection und bedeutet so viel, dass das Gateway Eure Verbindungen analysiert und aufschlüsselt wohin wie viele Daten geflossen sind.

Ihr könntet also beispielsweise sehen wie viel GB Trafik auf Youtube entfallen ist oder auf andere Webseiten.

Hier unterteilt das System den Trafik auf diverse Kategorien wie Web, File Transfer, Games, Streaming Media, TopSites(Business, Games, Adult usw.).

Neben der gesamten Ansicht gibt es auch die Möglichkeit zu sehen welche Geräte im Netzwerk diesen Trafik Verursacht haben.

Sollte das UniFi Security Gateway in einem Büro installiert sein, könnte man herausfinden wer also seinen ganzen Tag auf Youtube verschwendet hat.

Genaue Details kann man allerdings nicht sehen. Es wird also nicht im Detail aufgezeichnet zu welchen IP Adressen Verbindungen aufgebaut werden oder was Nutzer auf den Webseiten machen.

Auch unbekannte Dienste, weil diese zu klein sind, werden auch nur als unbekannte Dienste bezeichnet.

Wenn Ihr also den ganzen Tag auf Techtest.org verbringt, wird nicht in der Statistik Techtest.org auftauchen, sondern entweder nur als Webdienst oder als Unbekannt.

Natürlich besitzt das Security Gateway auch eine Firewall, welche ich vorsichtig einmal als „erweitert“ einstufen würde.

Portfreigaben oder Ähnliches sind allerdings weiterhin recht einfach einzurichten. Auch DyDNS Dienste lassen sich konfigurieren, leider muss man hier aus einer Liste von hinterlegten Diensten eine auswählen und diese Liste ist nicht so lang wie ich es gerne hätte.

Auf Seiten der Performance ist nichts groß zu erwähnen. Natürlich jede „Station“ welche man zwischen sich und das Internet bringt, sorgt für eine leichte Verschlechterung der Geschwindigkeit.

Jedoch ist das Ubiquiti UniFi Security Gateway ausreichend mächtig selbst bei aktiver Deep Packet Inspektion keine merkenswerte Verschlechterung der Internet Verbindung herbeizuführen.

Genau genommen konnte ich nichts messen was nicht auch auf die normalen 1-2% Spiel bei meiner Internetverbindung zurückzuführen wären. Auch die Stabilität ist tadellos, in meinen nun rund 4 Wochen Nutzung musste ich das Gateway kein einziges mal Neustarten. Genau genommen hat das Gateway sogar zu einer gesteigerten Stabilität in meinem Netzwerk geführt.

Fazit

Das Ubiquiti UniFi Security Gateway ist etwas Tolles für Nerds und Hobby Netzwerkadministratoren welche gerne ein Auge auf allen Dingen haben, die im Netzwerk passieren.

Das Ganze ist natürlich vor allem für Unternehmen interessant, welche vielleicht Ihre öffentlichen WLAN Netze und die Nutzung davon etwas kontrollieren wollen.

Allerdings muss man auch ehrlich sein, für völlige Anfänger ist das Ganze nur sehr bedingt geeignet. Auch ist sicherlich der Gewinn an Funktionalität gegenüber einem normalen Router nicht als essenziell zu bezeichnen, zu mindestens für die allermeisten Nutzer.

Im SOHO Bereich würde ich das Ganze eher als optionales Upgrade fürs Netzwerk bezeichnen.

Jedoch muss man Ubiquiti mal wieder eins lassen, sie wissen wie sie ihre Produkte präsentieren. Das UniFi Security Gateway ist was die Hardware und was die Software angeht einfach nur als hervorragend zu bezeichnen!

Es ist schnell bietet alle Funktionen die man sich wünscht, gerade was Statistiken und Netzwerk- Informationen angeht, und ist auch optisch ansprechend.

Ich sehe die Sinnhaftigkeit in diesem Produkt für Privatanwender nicht. Versteh mich bitte nicht falsch, ich bin im professionellen Umfeld tätig (Netzkwerktechnisch), trotzdem käme ich nicht auf die Idee mir solch ein Teil privat irgendwo hinzustellen.

Wenn man sich mal die Features anschaut ist mir nichts aufgefallen was eine Fritzbox nicht auch könnte (und noch mehr). Wenn ich wissen will „was in meinem Heimnetz passiert“ bieten auch solche SoHo Geräte nur eingeschränkte Sichtweisen, in solch einem Fall hilft es dann wirklich nur den Netzwerkverkehr mittels entsprechender Werkzeuge mitzuschneiden um zu Gucken was im Netzwerk „so passiert“.

Was die VPN Funktionalität angeht ist auch hier die Fritzbox problemlos nutzbar. Selbst ältere Einsteigermodelle für 50€ aus der Bucht sind hierfür einsetzbar. Site to Site (Sofern das wirklich ein Privatanwender benötigt ist ebenso über die Fritzbox realisierbar).

Erweiterte Firewallfunktionalitäten wie etwa einige Appliances anbieten (Insbesondere im SoHo Umfeld ein wichtiges Thema) hat dieses Gerät nicht. Hierfür wäre dann doch wieder ein zusätzliches Gerät von Nöten.

Unterm Strich lohnt sich der Kauf für einen Privatanwender nicht wirklich, insbesondere nicht da es Fritzboxen bei diversen Internetanbietern im Consumerbereich on top oben drauf gibt, und AVM seine Geräte X Jahre lang mit Updates versorgt.

Hi,

deshalb habe ich am Ende auch geschrieben

„Allerdings muss man auch ehrlich sein, für völlige Anfänger ist das Ganze nur sehr bedingt geeignet. Auch ist sicherlich der Gewinn an Funktionalität gegenüber einem normalen Router nicht als essenziell zu bezeichnen, zu mindestens für die allermeisten Nutzer.“

So etwas wie das UniFi Gateway ist ein Optionales „Spielzeug“ für jemanden der gerne Statistiken und andere „Professionelle“ Feautres hat. In Kurzfassung das Gateway ist „cool“, gerade wenn man eh schon mehrere UniFi Produkte im Netzwerk einsetzt. Für 99,9% aller Nutzer reicht aber natürlich die Fritzbox aus.

Interessanterweise hat allerdings das Gateway bei mir für eine erhöhte Netzwerkstabilität gesorgt, anscheinend hat die AVM FritzBox 7580 probleme wenn sie Router für mehr als 50 Netzwerkgeräte spielen muss.

Das einzige Argument für die Fritzbox ist das es sie quasi umsonst vom ISP gibt. Ansonsten würde ich keine mehr verbauen. Klar kann die FB Site-to-Site und sonstige VPN Dinge, VOIP klar, aber bitte dann mal bei einer engen Leitung versuchen während eines Uploads zu telefonieren. QoS kann man quasi nicht vernünftig einrichten und die angebotenen Optionen funktionieren nicht wenn man nicht direkt über die Box geht.

Die USG kann für den Preis im Bereich Firewall recht viel:

– Captive Portal fürs GästeWlan, eigener DHCP

– RADIUS Auth mit VLAN Verschiebung

– Sonstige SoftwareDefined Networking Funktionen, mehrere Subnetze, Routing, VLAN usw.

Also für mich ist eine FB nett, aber so die Entwicklung ist an AVM auch vorbei gegangen.

Wenn man eine „richtige“ Firewall für daheim will und Zeit hat dann ist wohl OPNSense sowieso die bessere Wahl .

Hab ich das richtig verstanden das das Security Gateway nicht den Cloud Key ersetzt?

Also benötige ich beide Produkte? Den Cloud Key hab ich als Controller für das WLAN im Einsatz und dachte der würde durch das Gateway ersetzt weil der den Controller mit integriert hat…

Hallo Phil,

der Cloud Key funktioniert als Controller für die ganzen Ubiquiti Netzwerkkomponenten.

WLAN Accesspoint und Security Gateway sind solche Komponenten.

Egal wieviele Netzkomponenten man also hat, man muss immer irgendwo auf einem Client nen Controller laufen haben.

Clients können sein PC, Raspberry, oder auch der Cloud Key.

Man muss aber für den Betrieb des Netzes keinen Controller 7/24 am laufen halten. Das muss man nur, wenn man Statistiken haben möchte oder ein Gäste-WLAN mit Zugang über ein Portal betreiben möchte, oder … (es gibt einige features, die den Controller eben 7/24 benötigen).

Hallo Thomas

Leider geht aus deinem Text nicht heraus was der USG dann kann. Laut Bilder kann man damit ja auch das Netzwerk überwachen bzw. konfigurieren.

Ist dem so ?

Eine Gegenüberstellung vom Cloudkey und USG wäre ein Hit.

Eine Gegenüberstellung ist eigentlich nicht möglich, weil es 2 komplett unterschiedliche Dinge sind.

Vielleicht beschreibe ich das mal so: die Komponenten von Ubiquiti kommen immer ohne WebInterface, nicht so wie man das von klassischen Consumer Netzkomponenten her kennt wie z.B. einer Fritzbox. Dort kann man die Konfiguration der Fritzbox über ihr integriertes WebInterface machen. So etwas haben die Ubiquiti-Komponenten nicht. Diese Funktion liegt im Controler. Dieser kennt alle Arten von Komponenten (WLAN Acess Point oder USG). Man muss sich also mit dem Controler verbinden, sagen welche Komponente man konfigurieren möchte, und kann dann loslegen.

Dafür muss man zuvor neue Komponenten immer mit einem Controler koppeln (wie das geht ist in Anleitungen nachzulesen). Danach braucht man den Controler nicht mehr zwingend und kann ihn abstellen. Es sei denn man möchte spezielle Features nutzen wie z.B. ein Portal für Gäste-WLAN oder erweiterte Statistiken über sein Netzwerk.

Das USG ist sozusagen ein Router mit erweitertem Funktionsumfang. Wenn man wie ich die Komponenten zuhause einsetzt, verwendet man das USG als Router, schaltet eventuell einen Switch vor und verwendet einen zusätzichen WLAN-Accesspoint. Auf einem PC installiert man den Controler und kann darüber alle 3 Komponenten (USG, Switch WLAN-AP) konfigurieren. Und anstelle den Controler auf einen PC zu installieren kann man eben einen CloudKey verwenden.

Was kann der USG nun alles? Neben dem Routing macht er auch Firewall, VLAN, VPN Server, Network Management, Statistiken,… (und konfigurieren muss man das alles dann wie gesagt über den Controler auf einem PC oder einem CloudKey).

Die ganzen Daten für die Visualisierung der Statistiken und Auswertungen usw. sammelt wenn dann nur der Controler und der muss dafür laufen. Speichern kann das USG oder der WLAN-AP keine Daten, nur die Konfiguration.

Wenn man z.B. erfassen möchte, welche IP im Netz wie viel Datenvolumen in einem Zeitraum X im RX oder TX hat, dann muss der Controler über diesen Zeitraum laufen. Liefern tut die Daten das USG (oder auch der AP), aber die Daten speichern für eine spätere Visualisierung tut der Controler.

Die Bilder aus dem Artikel stammen alle vom Controler. der hat die Daten vom USG gesammelt über die Laufzeit und kann sie somit visualisieren.

Der Controller kann nur konfigurieren und visualisieren. Die eigentlichen Funktionen liegen in den Komponenten (USG/AP).

Ich hoffe, ich konnte es etwas besser rüber bringen jetzt.

Eine Gegenüberstellung ist eigentlich nicht möglich, weil es 2 komplett unterschiedliche Dinge sind.

Vielleicht beschreibe ich das mal so: die Komponenten von Ubiquiti kommen immer ohne WebInterface, nicht so wie man das von klassischen Consumer Netzkomponenten her kennt wie z.B. einer Fritzbox. Dort kann man die Konfiguration der Fritzbox über ihr integriertes WebInterface machen. So etwas haben die Ubiquiti-Komponenten nicht. Diese Funktion liegt im Controler. Dieser kennt alle Arten von Komponenten (WLAN Acess Point oder USG). Man muss sich also mit dem Controler verbinden, sagen welche Komponente man konfigurieren möchte, und kann dann loslegen.

Dafür muss man zuvor neue Komponenten immer mit einem Controler koppeln (wie das geht ist in Anleitungen nachzulesen). Danach braucht man den Controler nicht mehr zwingend und kann ihn abstellen. Es sei denn man möchte spezielle Features nutzen wie z.B. ein Portal für Gäste-WLAN oder erweiterte Statistiken über sein Netzwerk.

Das USG ist sozusagen ein Router mit erweitertem Funktionsumfang. Wenn man wie ich die Komponenten zuhause einsetzt, verwendet man das USG als Router, schaltet eventuell einen Switch vor und verwendet einen zusätzichen WLAN-Accesspoint. Auf einem PC installiert man den Controler und kann darüber alle 3 Komponenten (USG, Switch WLAN-AP) konfigurieren. Und anstelle den Controler auf einen PC zu installieren kann man eben einen CloudKey verwenden.

Was kann der USG nun alles? Neben dem Routing macht er auch Firewall, VLAN, VPN Server, Network Management, Statistiken,… (und konfigurieren muss man das alles dann wie gesagt über den Controler auf einem PC oder einem CloudKey).

Ich hoffe, ich konnte es etwas besser rüber bringen jetzt.

Hallo Thomas

Erst mal herzlichen Dank für diese sehr umfangreiche Antwort, sie brachte mir die gewünschte Klarheit.

In der Tat ließ ich mich durch die Bilder oben täuschen. Ohne Client, entweder in Form eines Rechners oder des Cloudkey funktioniert die Echtzeit Visualisierung nicht.

Für mich gibt es folgende Alternativen:

1. ich lass es so wie es ist, also OHNE (das will ich natürlich nicht)

2. Ich lache mir das Cloudkey Ding an, hier bin ich von der Datenträgerform (=eine Speicherkarte) nicht gerade begeistert.

3. ich aktiviere meinen verstaubten Raspi, habe aber wieder das Übel mit der Speicherkarte. Betreibe und Betreibte schon einige Raspiprokte wie HAM Digitalfunk Gateway, Haussteuerung etc… und vieles endete mit einer defekten Speicherkarte.

4. auf meinem Wetterstations PC der 24/7 läuft wird der Ubi-Service installiert. Der pfeift zwar aus dem letzten Loch, es ist ein NetTop mit Atom Cpu und 8gb Ram, hat zwar eine SSD. Dafür werkelt dort Win7 32bit, WsWin und WsLog (beide für die Wetterstation), ein XAMPP für das Hauseigene Intranet mit Anbindung ins Internet und PRTG.

5. Versuche das Unifi Paket auf meiner Synology Nas zum laufen zu bringen

oder

6. lass auf der neuen Synology NAS (eine DS918+) einen virtuellen Client laufen um dort die Ubi-Software zu betreiben.

Lange Rede, kurzer Sinn. Mir wird schon was einfallen 🙂

Schöne Grüsse

Thomas

Hi zusammen,

kann ich mit dem USG bzw. dessen Firewall auch eine Contentfilterung bauen? Welche IP/MAC darf auf welche Seite zugreifen etc pp?

Ich habe noch kein USG, kann also nichts Definitives sagen. Hier ist aber ein Link zum englischsporachigen Ubiquiti-Forum, wo es um das selbe Thema geht:

https://community.ubnt.com/t5/UniFi-Routing-Switching/Unifi-USG-Content-Filtering/td-p/1441755

Habe nicht alle 6 Seiten gelesen, es soll aber aus dem Agent heraus konfigurierbar sein, so hab ich es verstanden.

Danke Dir für die Unterstützung!!

Hallo zusammen,

warum wird hier eigentlich nicht über IDS/IPS Funktionalitäten vom USG diskutiert? Diese Funktion bietet doch erst den Mehrwert gegenüber eines normal Routers (Fritz Box). Das wäre überhaupt der einzige Grund mir so ein Ding anzuschaffen!

Weil dieser Test Anfang 2017 entstanden ist und das Intrusion Prevention System Ende 2017/Anfang 2018 per Software Update kam und jetzt auch noch in der Beta ist.

Hallo Michael,

danke für die schnelle Antwort. Ja das macht Sinn 🙂

Der Erfahrungsbericht ist super! Wäre natürlich schön wenn du deine Erfahrungen (falls schon vorhanden) mit der IPS/IDS Funktion teilen könntest, auch wenn es vielleicht noch Beta ist!

Danke & Grüße,

Otto

Aber danke, Otto, dass Du das Thema angesprochen hast. Hast mich damit sensibilisiert. Auch was das Thema Performance/Throughput mit IDS/IPS und auch generell angeht.

Leider ein typisches Bananenproduk – reift beim Kunden.

IPv6 Unterstützung ist aktuell ALPHA! und Funktionen, die das Gerät eigentlich könnte scheitern am Nichtvorhandensein dieser Funktionen am Controller.

Sowas halbfertiges ist schon echt traurig, obwohl das Gerät Potential hat

Was ist bekannt zum Thema Fritzbox 7590 und USG bzgl doppeltes NAT?

Ist eine Geschwindigkeit Drosselung spürbar?

Ich würde gerne die USG als bessere Alternative für die Aufgaben des dhcp Servers + Firewall + Statistik mit schneller VPN Verbindung nutzen…. Möchte jedoch nicht noch ein dedizierten Vdsl2 Modem verwenden.

Hi,

in der Fritzbox einfach ein exposed host einrichten und das doppelte NAT problem ist gelöst. Die Geschwindigkeitsreduzierung ist extrem gering.

Ohne dies genau gemessen zu haben sprechen wir hier bei einer DSL 100.00 Leitung von vielleicht 1000 Mbit weniger, also zu vernachlässigen.

Nachtrag:

Inwischen läuft bei mir ein USG 4 Pro, der USG selber ist gerade für den Weiterverkauf freigegeben worden.

Die Controllersoftware läuft auf meiner Synology 918+ im Docker, super stabil mit keinerlei Problemen.

Zudem hab ich alle Switch im Hause auf Unifi getauscht und hab nun das ganze Netzwerk mit der Technik am laufen.

Bin mit der Ausstattung zuhause sehr zufrieden und möchte nun sogar gerne ein paar kleine „Kunden“ damit ausstatten.

Im Job selber kämpfe ich mit UTMs, möchte mir das aber privat nicht antun.

Mal eine Frage:

ich möchte mir das kleine USG anschaffen. Hat jemand schon einmal die dual WAN funktionalität genutzt/ausprobiert? Ist diese einfach auch über den Controller zu konfigurieren? Habe in Foren nur etwas von „über Konsole einstellen“ gelesen..

Gruß

Henrik

Hallo Henrik,

ich selbst habe noch kein USG, habe aber diesen Artikel hier bei Ubiquiti gefunden:

https://community.ubnt.com/t5/UniFi-Routing-Switching/USG-not-Pro-can-you-run-dual-WAN/td-p/1834739

Daraus geht hervor, dass man mit einem Aktuellen Controler (>V5.5) glaube den VoiP-Port auf WAN2 umstellen kann. Danach kann man dann entweder Loadbalancing oder Failover konfigurieren.

Gruß,

Thomas.

Interessanter Punkt, die Fritzbox scheint gerade in Deutschland der Renner zu sein. Ich bin aus Österreich und da findet man die Fritzhardware recht selten. Klar kommt man bei uns bei Festnetz Anschluss, Kupfer, Glas oder Koax die ISP Hardware vor die Nase geknallt. Meist aber andere Hersteller. Cisco und Co lässt grüssen.

Somit ist bei uns das Argument FB keines, eigentlich gar nicht erwähnenswert. Und klar, ich hab auch so eine Ausrüstung und kann getrost sagen das es mehr als eine Spielerei ist. Wie sagte mein Kollege zu mir …. Unifi ist das Apple der Netzwerktechniker 🙂

Hallo Thomas OE9TFH,

darf man fragen, warum Du Dein USG durch ein USG PRO ersetzt hast?

Hallo! Ich plane nun auch, den USG anstatt eines kleineren Cisco Routers bei mir einzusetzen. Nun die Frage – ich habe leider nur LTE hier bei mir verfügbar und bin somit auf einen (in der Funktion) recht eingeschränkten (kein Bridge Mode) Huawei B618 angewiesen.

Ich habe da Probleme mit dem doppelten NAT – und nun lese ich eben hier von der „exposed Host“ Funktion.

Würde das mein Problem lösen?

Hi,

grundsätzlich ja. „exposed Host“ bedeutet im grundegenommen nur das dein Router einfach alle Daten ungefiltert und unbeeinflusst von der Firewall durchlässt.

Dies müsste beim ersten Router (also deinem LTE Router) aktiviert sein. Dann läuft nur die Firewall des USG. Schau aber nach ob dein bisheriger Router diese Funktion unterstützt.

Was wäre das für eine Funktion, die mein LTE Router haben sollte?

Ich habe es bei meinem aktuellen Setup einfach nicht geschafft, von extern auf meine internen Systeme zugreifen zu können.

Habe dabei am LTE Router (WANIP/192.168.0.1) Ports weitergleitet auf den internen Cisco Router (192.168.0.2 / 192.168.1.1) und von dort auf die IP des Rechners – aber keine Chance das zum laufen zu bringen.

Ist das denn überhaupt möglich an einem LTE-Anschluss? Ich war immer der Meinung, dass die „Anttennen“ gar nichts rein routen und daher dort schon Schluss ist.

Hatte das an deinem Cisco-Router schon funktioniert?

Verstehe nicht ganz, was du meinst…. letztlich ist es ja egal, ob dein Traffic über Mobilfunk, Glasfaser oder sonst was reinkommt.?

Und nein, durch das doppelte NAT hat eben die Erreichbarkeit von Extern nicht funktioniert – darum würde ich ja gerne darauf verzichten.

Ich möchte aber trotzdem VLANS usw. – also viele Funktionen des USG nutzen, die mein LTE Router eben nicht kann (weil ein billiges Consumer Gerät)….

So wie ich das kenne, sitzt im LTE-Zugangspunkt ebenfalls ein Router. Die IP, die du ausgelesen hast im Huawei LTE-Router (ich habe den gleichen) ist keine öffentliche IP. Lass dir mal auf einer Internetseite deine IP anzeigen. Dort bekommst du die IP des LTE-Sendemastens angezeigt. Dieser Mast funktioniert ähnlich wie ein Proxy. Und durch diesen Proxy kannst Du keine Verbindung zu Dir nach hause aufbauen von außen.

Außnahme: Dein Provider bietet diesen Service extra an (feste IP).

Testen kannst du das, indem Du Deinen Router (Huawei) mal temporär so konfigurierst, dass er vom Internet erreichbar ist für Fernwartung. Ich würde erwarten, dass dieser bereits schon nicht erreichbar ist für Dich.

Ja, jetzt bin ich bei dir… ich kann auf meinen Router von extern drauf. Hab zwar keine statische IP, aber mein Povider bietet das (open Internet) optional an.

Also daran scheitert es in dem Fall nicht. Leider hat der LTE Router ja keinen Bridge Mode – aber ich werde nochmals versuchen meinen internen Router die DMZ des externen LTE zu stellen.

Aber wie gesagt wäre die “exposed Host” Funktion vielleicht da interessant um das doppelte NAT damit zu umgehen…..

Hallo, ich habe bis jetzt eine WatchGuard XTM25 die hat lediglich einen Firewalldurchsatz von 200Mbit (Leitung macht 400)

Ports sind natürlich Gbit aber es kommen eben nur 200Mbit durch.

Daher die Frage, kann das USG mehr?

Hi,

puh da fragst du mich was! Eigentlich müsste der USG die vollen Gbit schaffen (was ich aber praktisch nicht testen konnte), lediglich wenn du erweiterte Funktionen wie Intrusion Prevention System zuschaltest sinkt die Leistung deutlich.

Mit Intrusion Prevention System schafft der USG noch 85 Mbit. Aber nur mit der Basic Firewall müsste eigentlich deutlich mehr gehen.

Hallo Frank,

Ich kann leider noch nicht aus eigener Erfahrung berichten, habe aber diesen Artikel gefunden:

https://www.supportblog.ch/unifi-security-gateway-usg-fiber7-speedtest/

Die Testlast sind allerdings nicht ganz realistisch (speedtest tägliche usecases).

Wenn das USG nur die Hälfte von dem verlinkten Test schafft reicht mir das ja voll.

Jetzt muss ich mich selber korrigieren/ergänzen. Hab jetzt im Controller gelesen, welche Leistung Ubiquiti selber angibt bei aktiviertem IPS/IDS: „Warning: Enabling IDS/IPS will affect the device maximum throughput. USG: 85 Mbps, USG-Pro: 250 Mbps, USG-XG-8: 1 Gbps.“

Selber testen konnte ich es leider immer noch nicht (mein Provider lässt uns im Regeln stehen, wir warten schon Monate auf unseren FTTH-Anschluss)

I really like the UniFi Security Gateway! It has a lot of features and it’s really easy to use. I’m really impressed!